Encapsulation niveau 2 - stormshield

Les équipements Stormshield permettent de réaliser une encapsulation du trafic niveau 2 le traversant. Ceci peut être utile afin d'étendre un réseau local sur un site distant. Les intérêts d'une telle solution sont multiples :

- pas de nécessité de découper et router des sous réseaux (permet d'exploiter au mieux la plage d'adresse)

- les domaines de diffusion partagés (gère le 802.1Q) permettent d'exploiter des protocoles (y compris multicast et IPv6) sans l'usage de routage

- aucune configuration des machines clientes n'est nécessaire (fonctionnement transparent)

- le réseau physique est dissocié du réseau logique, ce qui permet une flexibilité dans sa gestion (un déménagement ou une extension n'exige pas de revoir l'interconnexion/découpage du réseau)

Pour se faire, le système s'appuie sur une interface GRETAP (Generic Routing Encapsulation TAP) qui n'est autre qu'un tunnel GRE (RFC 2784 et 2890) avec un champ de type de protocole passé à 0x6558 (Transparent Ethernet Bridging) afin de supporter la norme NVGRE (Network Virtualization Using Generic Routing Encapsulation - RFC 7637).

Nous avons donc un tunnel de niveau 3 (GRE) encapsulant du niveau 2 (Ethernet). Cependant le trafic n'est pas chiffré, ce qui pose problème lors de la traversée de réseaux non maîtrisés. Pour palier ce manque, nous encapsulerons le flux GRE dans un tunnel IPSec entre des VTI (Virtual Tunnel Interface).

Architecture

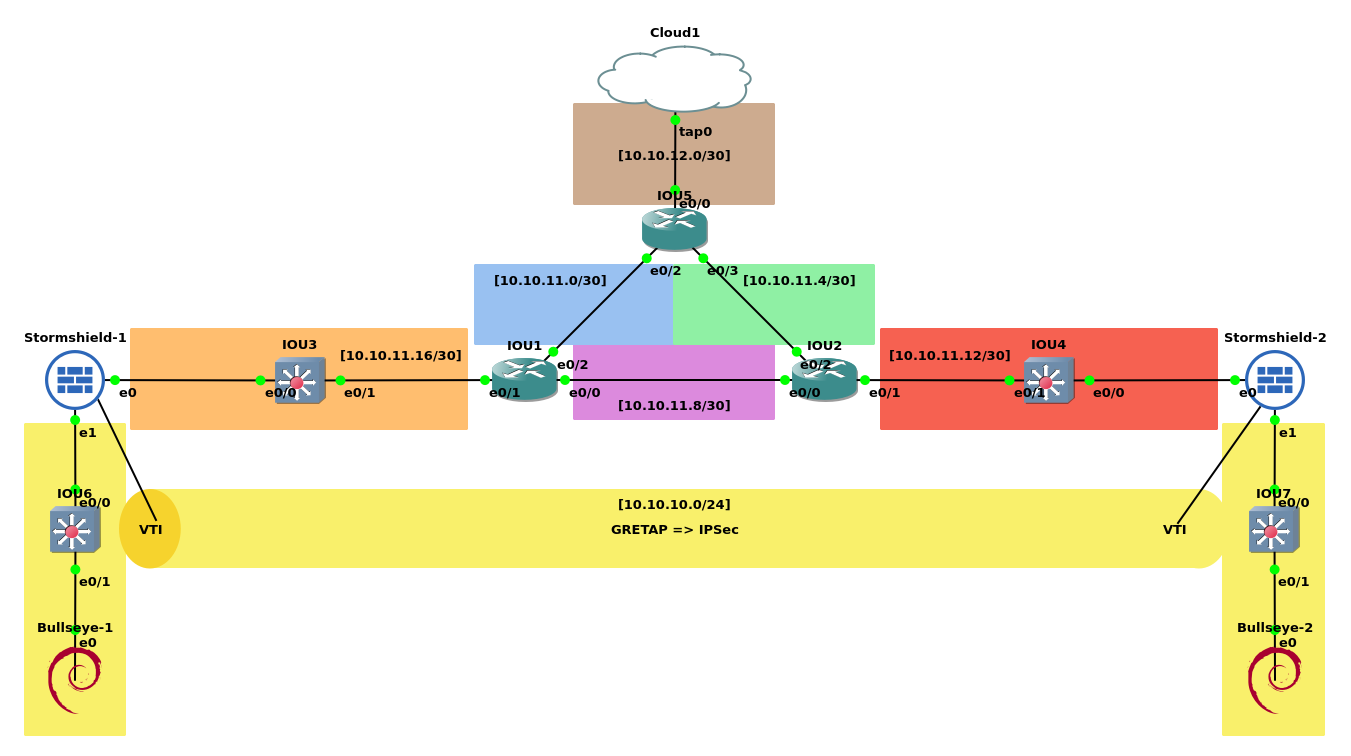

Pour cette documentation, nous utiliserons l’architecture suivante sous GNS3 avec une image Stormshield EVA1 :

Toutes les captures d'écrans seront réalisées depuis la machine Stormshield-2 (10.10.11.14). Prenez soin d'appliquer la configuration cohérente sur Stormshield-1 (10.10.11.18) pour que la communication puisse s'effectuée correctement.

Partie VPN IPSec

Création VTI

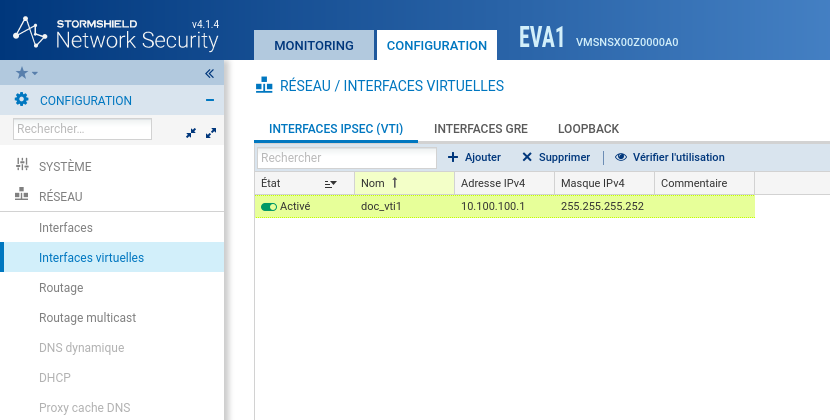

Comme précisé en introduction, les flux seront chiffrée via un tunnel IPSec routé au travers de VTI. Il nous faut donc les créer.

Faites ajouter dans RÉSEAU > Interfaces virtuelles et renseignez les informations suivantes :

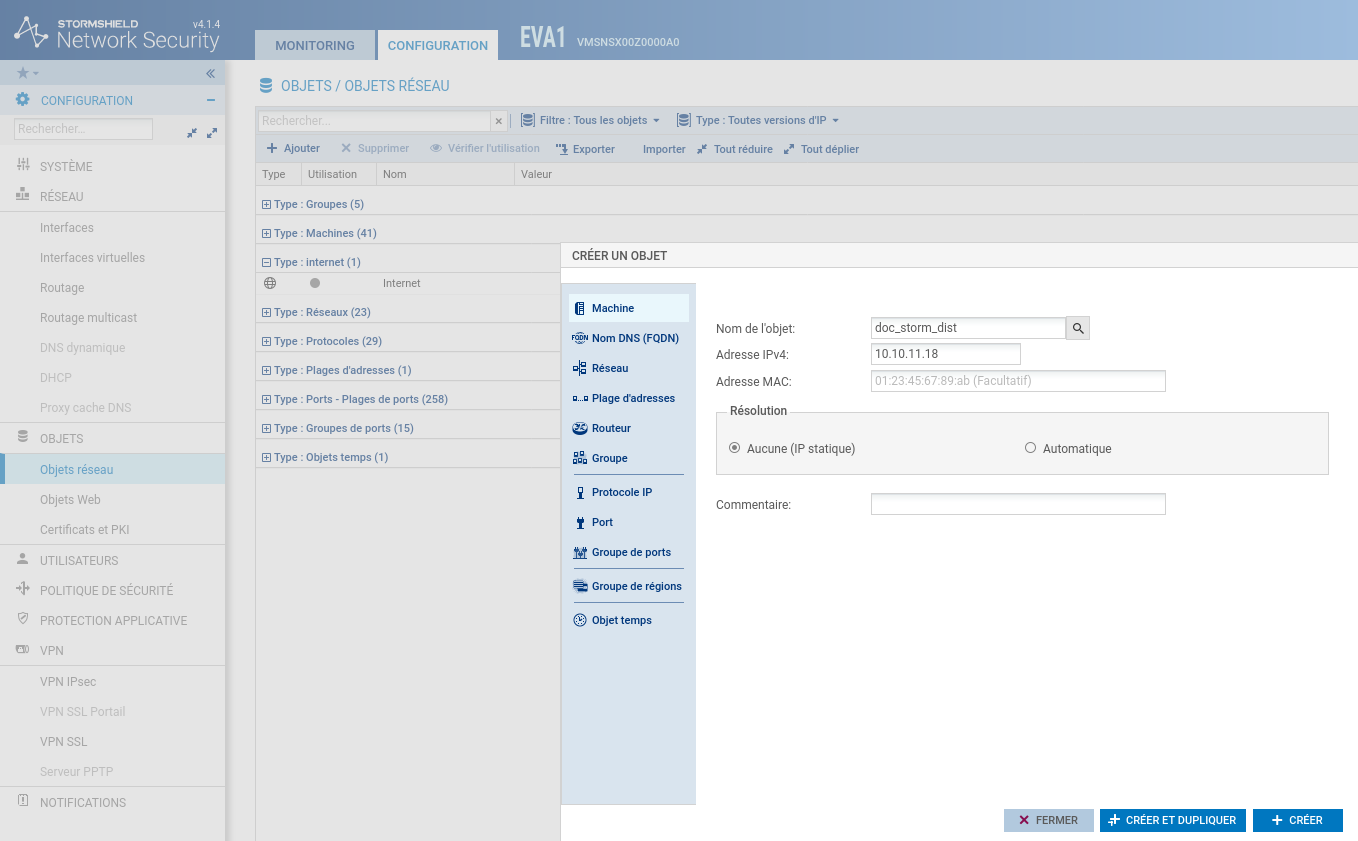

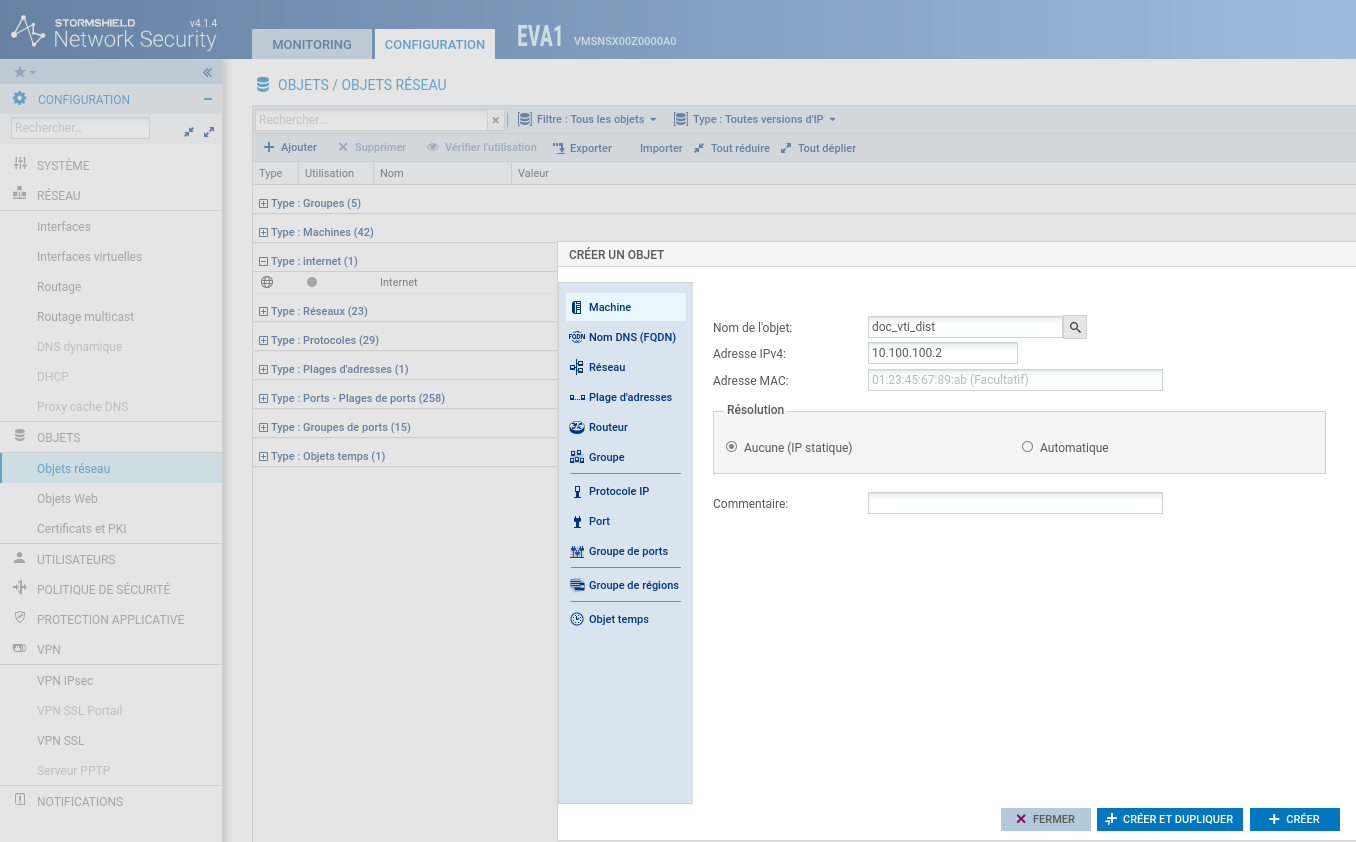

Création des objets du correspondant

Afin de pouvoir configurer notre tunnel, nous allons créer les objets contenants les adresses IP de notre correspondant (Stormshield-1).

Allez dans OBJETS > Objets réseau et ajoutez les deux objets "machine" suivants :

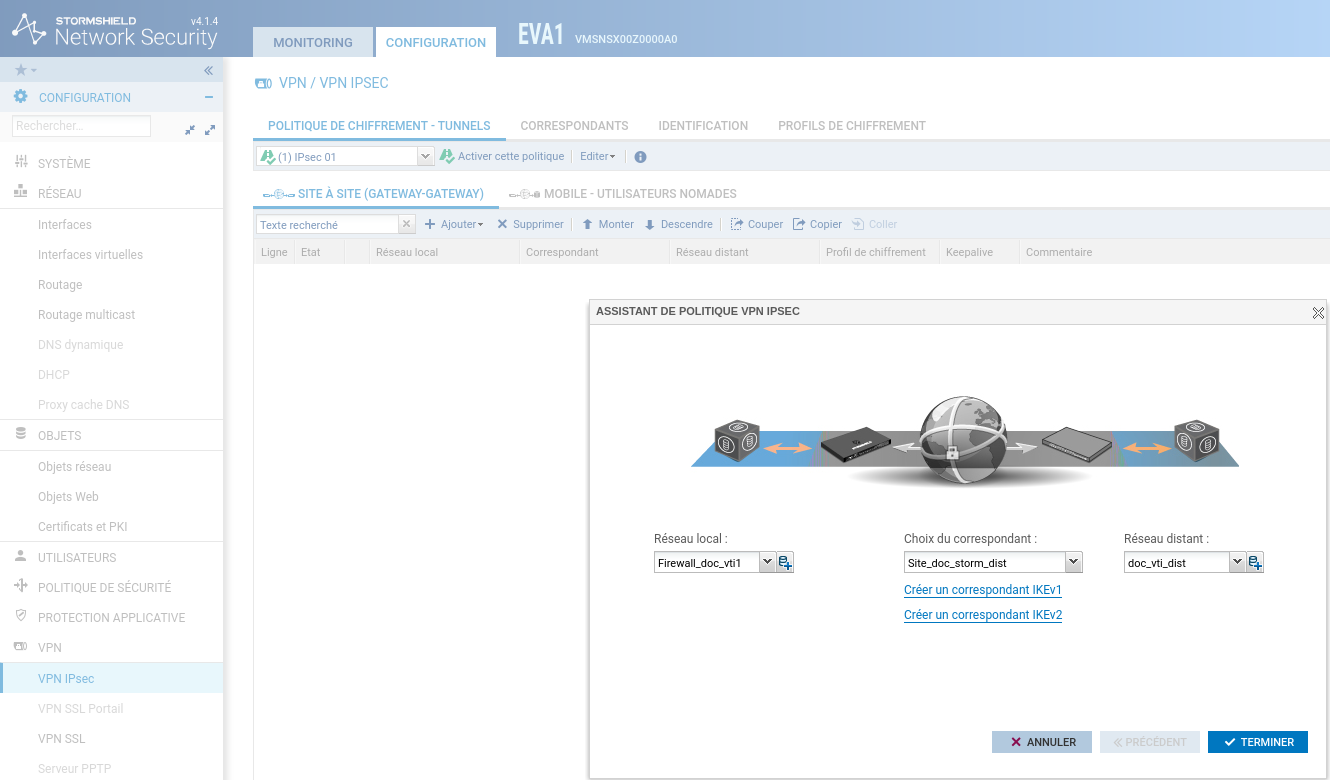

Création du tunnel IPSec

Il ne reste plus qu'à ajouter un tunnel dans VPN > VPN IPsec en exploitant les éléments abordés précédemment comme suit (j'ai pris le parti de créer un correspondant IKEv2 avec l'objet doc_storm_dist) :

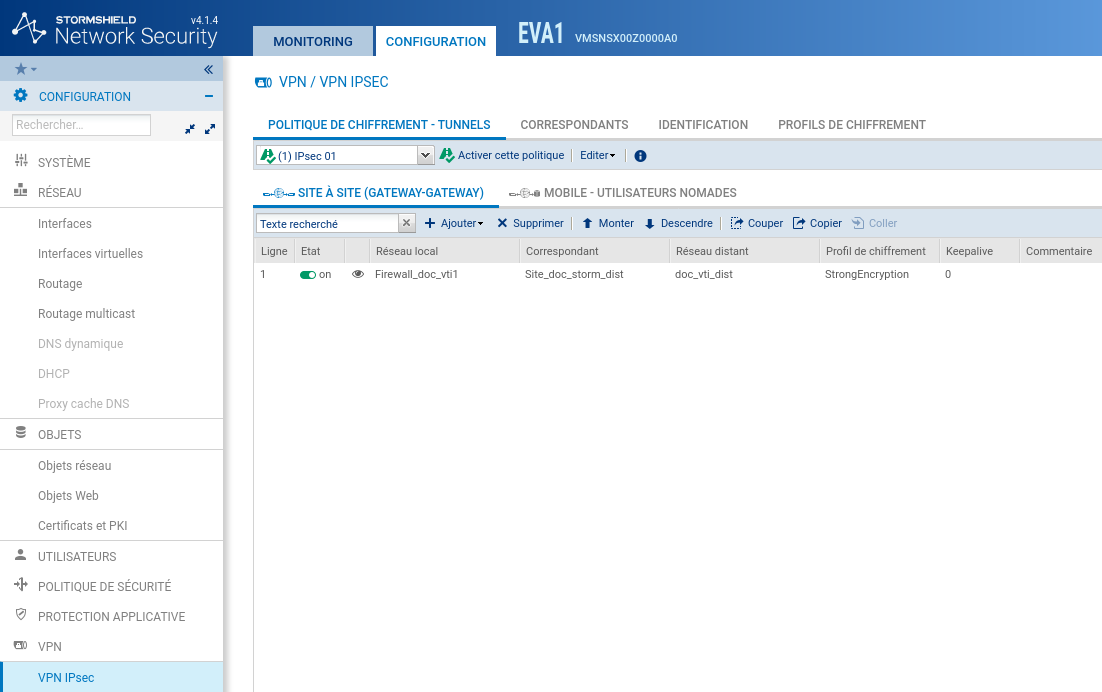

Le tunnel nouvellement terminé arbore les caractéristiques suivantes :

À ce stade, les interfaces VTI sont joignables par les deux paires.

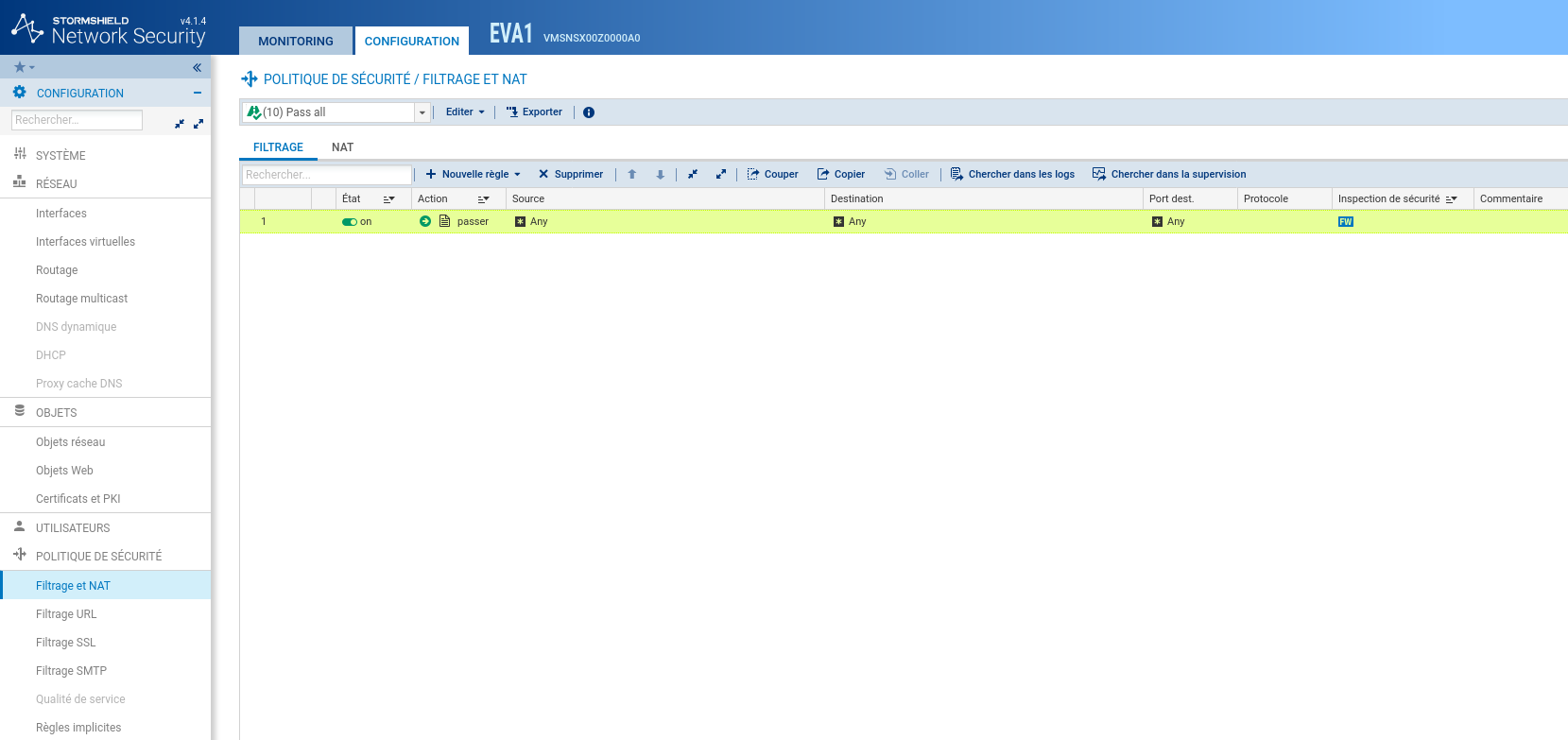

Règle de filtrage

Afin de ne pas voir le trafic routé au travers de notre tunnel bloqué par le pare-feu, nous désactiverons le filtrage sur celui-ci (l'établissement d'une politique de filtrage n'est pas l'objet de ce document).

INFORMATION

Il convient, dans la mesure du possible, d'adapter cette partie à votre infrastructure dans le respect des bonnes pratiques d'usage. Voir également les recommandations pour une configuration sécurisée d’un pare-feu Stormshield Network Security ainsi que les recommandations et méthodologie pour le nettoyage d’une politique de filtrage réseau d’un pare-feu.Dans le cadre de cette documentation, la politique numéro 10 (pass all) est activée et le profile FW est utilisé pour l'inspection de sécurité dans le menu PLITIQUE DE SÉCURITÉ > Filtrage et NAT) :

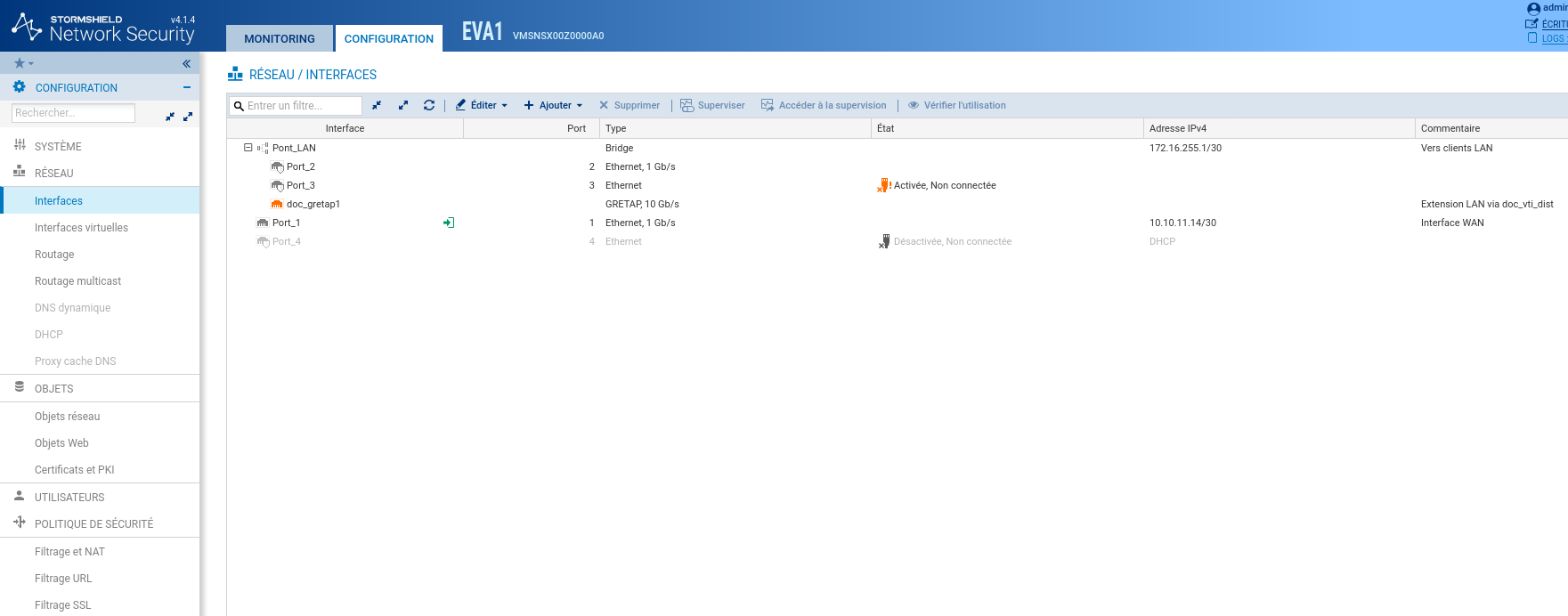

Interfaces réseau

La configuration réseau comporte l'interface WAN ayant déjà servie à établir le tunnel IPSec ainsi qu'un pont réseau nouvellement créé pour contenir les clients du LAN et notre interface GRETAP (à ajouter via le bouton dédié dans la barre de menu).

La capture suivante montre le résultat dans sa globalité (l'adresse IP du pont Pont_LAN ne correspond à rien et est uniquement due au fait que Stormshield ne permet pas de ne pas attribuer d'adresse à une interface...) :

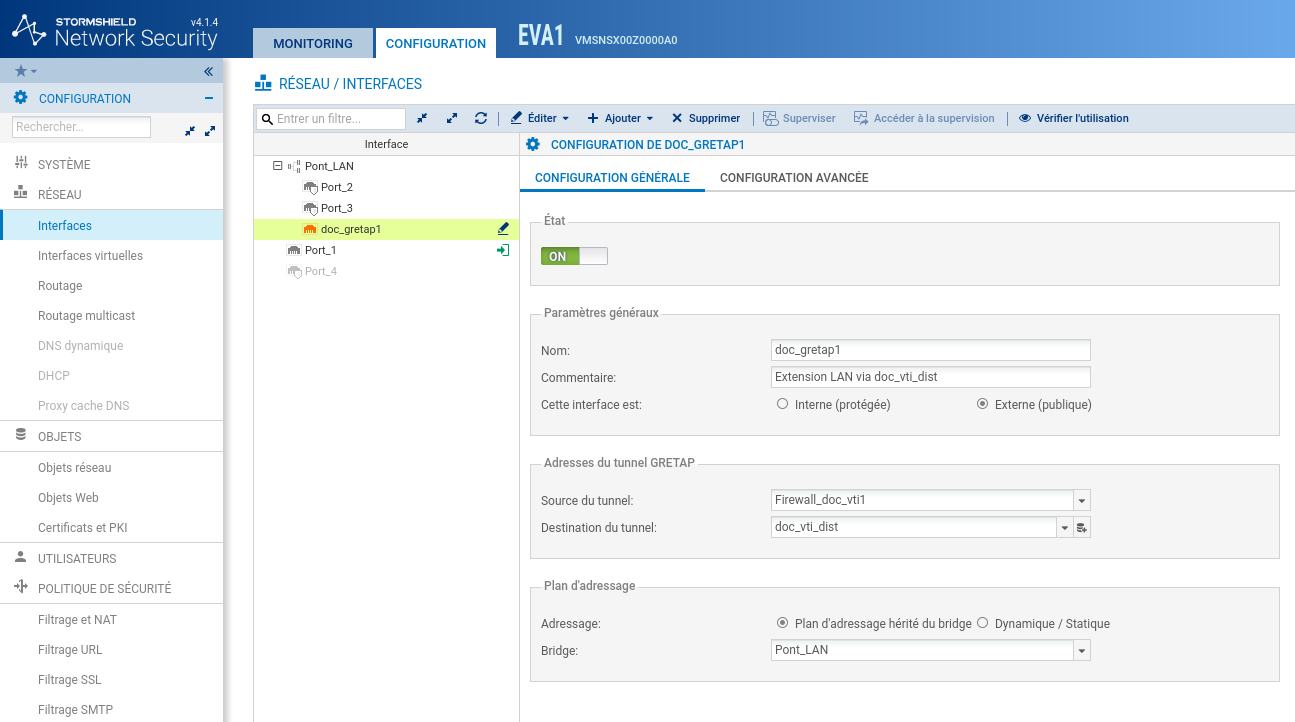

L'interface GRETAP comporte les paramètres de configuration générale suivants :

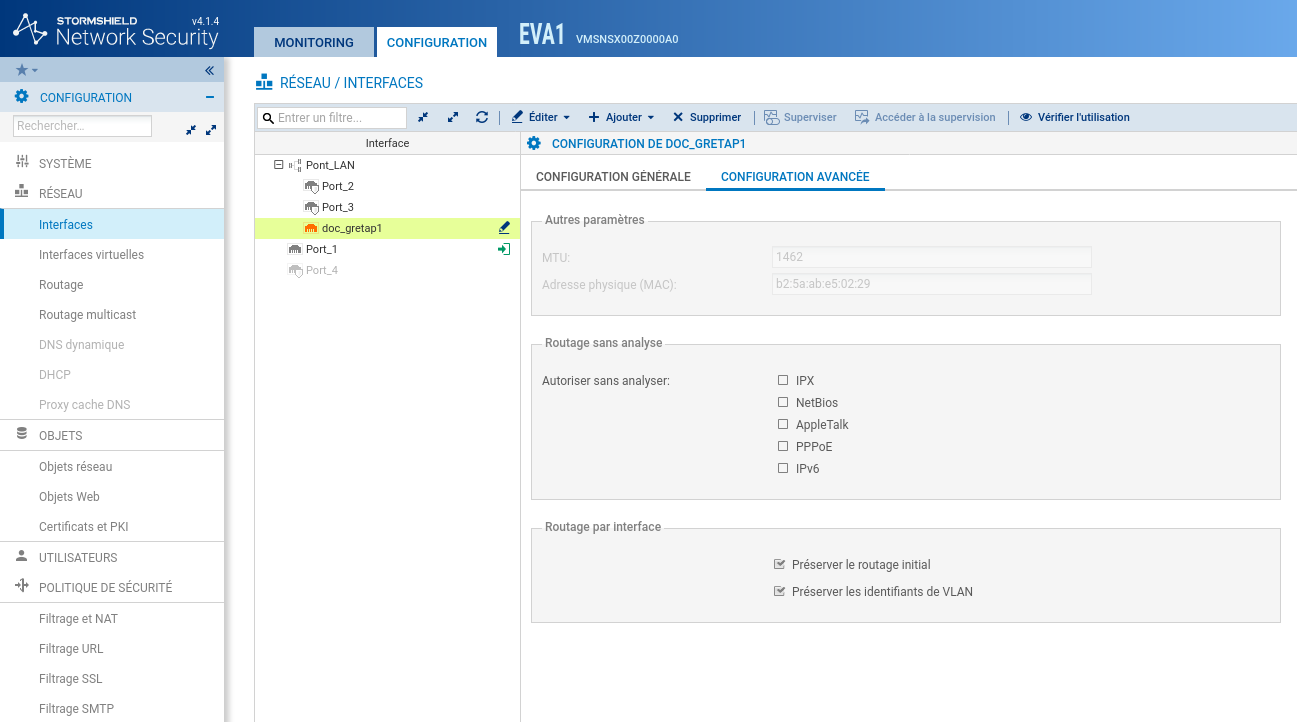

Ainsi que de configuration avancée comme suit :

ATTENTION

Notez l'activation des casesPréserver le routage initial et Préserver les identifiants de VLAN. Il est impératif que celles-ci soient cochées afin de faire transiter les étiquettes de vos trames 802.1Q via le GRE. Ces cases sont également présentes sur les interfaces physiques (Port_2 et Port_3) du pont Pont_LAN et doivent êtres également cochées afin que ces trames ne soient pas bloquées par le pare-feu.Il ne vous reste plus qu'à connecter un équipement via un tronc 802.1Q sur l'un des ports du Pont_LAN pour que ses trames transitent vers le LAN clients du Stormshield-1.

Sources

- Documentation technique Stormshield :